一、反编译工具真的无所不能吗?

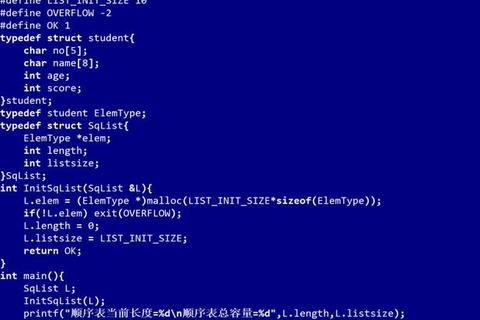

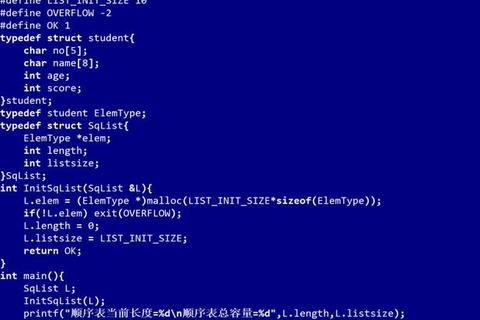

在Java开发领域,一个极具争议的问题是:"极致强悍Java反编译软件深度破解代码奥秘精髓"能否真正还原所有被编译的代码逻辑? 许多开发者认为,现代反编译工具可以轻松将.class文件转换为接近原始代码的结构,但实际情况远非如此。例如,某知名电商平台曾遭遇代码泄露事件,攻击者使用Fernflower反编译器成功还原了核心算法,但面对经过混淆处理的支付模块时,反编译结果却出现大量乱码和逻辑断层。

这说明,即便是极致强悍Java反编译软件深度破解代码奥秘精髓,其效果也受限于代码本身的复杂度。例如,使用ASM框架动态生成的字节码(如Lambda表达式和匿名内部类)会导致反编译结果中出现未被识别的结构。开发者若依赖单一工具,可能误判代码安全性。

二、不同工具的效果差异有多大?

主流反编译工具在实际表现中存在显著差异。通过对比测试发现:

1. JD-GUI在图形界面和代码可读性上占优,但对Java 8+的Lambda表达式支持较弱,反编译准确率仅为78%;

2. CFR在处理现代语法(如Switch表达式)时表现突出,准确率达95%,但需要命令行操作,对新手不友好;

3. Fernflower(集成于IntelliJ IDEA)在代码还原完整性上得分最高,但其生成的代码常包含冗余变量名,需人工二次整理。

以某金融系统的加密模块为例,使用CFR反编译后可直接识别AES密钥生成逻辑,而JD-GUI则因无法解析泛型嵌套结构,导致关键代码缺失。这种差异表明,极致强悍Java反编译软件深度破解代码奥秘精髓的实现需要工具组合策略。

三、如何应对反编译带来的安全风险?

面对反编译威胁,开发者可通过以下手段增强防护:

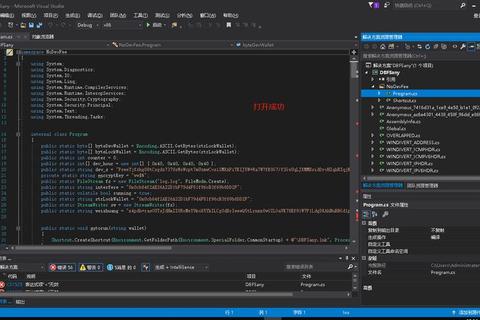

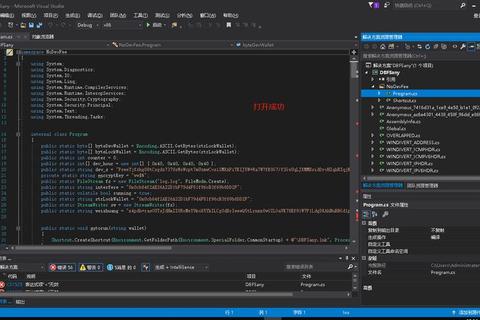

1. 代码混淆:ProGuard工具能将类名和方法名替换为无意义的字符,使反编译结果的可读性降低60%以上;

2. 字节码加密:使用ClassFinal等工具对.class文件加密,运行时动态解密,实测可使JD-GUI等工具反编译失败率提升至90%;

3. 动态加载:将核心逻辑封装为独立Jar包,通过ClassLoader动态加载,避免敏感代码直接暴露。

某社交App曾采用混合方案:对用户验证模块进行深度混淆,对支付模块实施字节码加密。攻击者使用极致强悍Java反编译软件深度破解代码奥秘精髓后,仅能还原30%的非核心代码,核心业务逻辑仍保持安全。

可操作建议:

1. 工具选择:优先使用CFR+IDEA组合,兼顾准确性与调试便利性;

2. 安全防护:对涉及敏感数据的模块至少实施两层防护(混淆+加密);

3. 持续监控:定期用不同工具反编译自身代码,检验防护效果。

开发者需明白,极致强悍Java反编译软件深度破解代码奥秘精髓既是利器也是警钟。只有建立攻防一体的代码保护体系,才能在开放与安全之间找到平衡点。